Stagefright: Online-Ganoven tarnen Android-Trojaner als Sicherheitsupdate

Während die meisten Hersteller keine oder wenige Firmware-Updates anbieten, die vor den gefährlichen Stagefright-Lücken schützen, können Online-Abzocker vermeintlich schon liefern. Es handelt sich dabei allerdings um einen Trojaner.

(Bild: CISPA)

Cyber-Ganoven versuchen den Wirbel um die kritischen Stagefright-Lücken in Android [1] zur Verbreitung eines Smartphone-Trojaners zu nutzen. Dies zeigen Informationen, die uns das Center for IT-Security, Privacy, and Accountability (CISPA) [2] der Uni Saarland zur Verfügung gestellt hat.

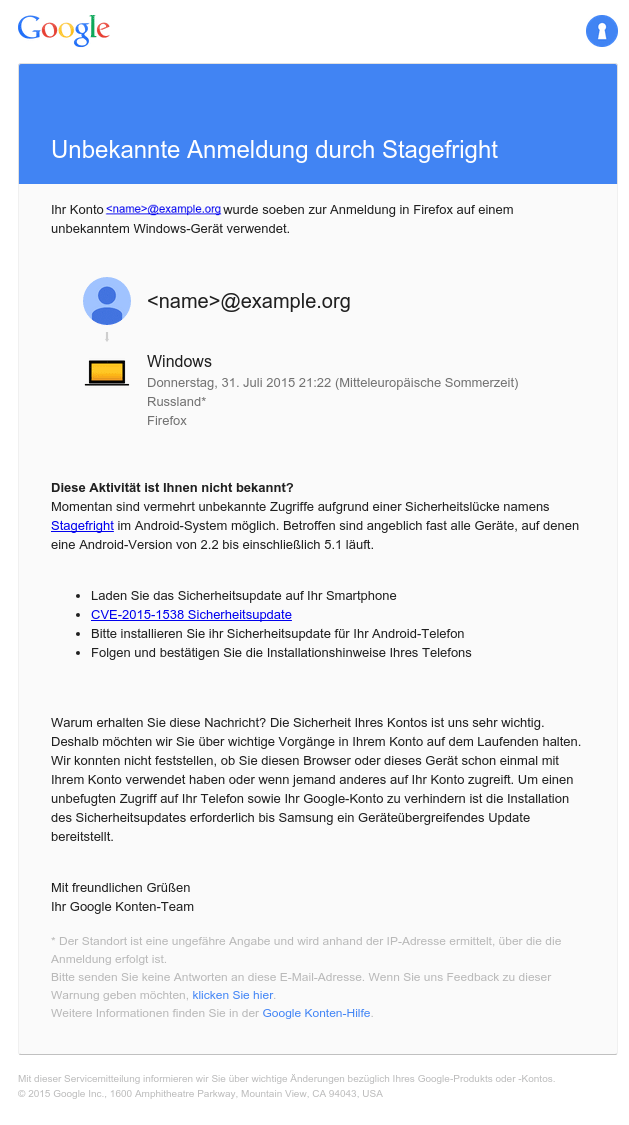

In einer vermeintlich von Google stammenden Mail geben die Absender vor, dass es einen potenziell unberechtigten Zugriff auf das Google-Konto des Empfängers aus Russland gab. Als möglichen Grund nennen sie die Stagefright-Sicherheitslücken in der zentralen Multimedia-Schnittstelle von Android. Die Mail wurde in korrektem Deutsch formuliert. Als Grundlage diente offenbar eine legitime Benachrichtigungsmail von Google, die um die Informationen zu Stagefright ergänzt wurde – einschließlich einer korrekten CVE-Nummer von einer der Lücken.

Vermeintliches Sicherheitsupdate CVE-2015-1538.apk

Die Absender fordern den Empfänger auf, ein in der Mail verlinktes Sicherheitsupdate mit dem Dateinamen CVE-2015-1538.apk über Sideloading zu installieren. Dabei handelt es sich jedoch nicht um einen Security-Patch, sondern um einen Android-Trojaner. Eine Sandbox-Analyse von heise Security [3] und Untersuchungen des CISPA zeigen, dass es sich offenbar um das kommerzielle Remote-Administration-Tool (RAT) DroidJack [4] handelt, das einen weitreichenden Fernzugriff auf das Android-Gerät erlaubt.

Trojaner kommuniziert mit russischer Domain

Die zu DrodJack gehörige Konfigurations-Software bietet eine Funktion namens "APK Binder", mit der man den Android-Client in jeder beliebigen App verstecken kann – das Ergebnis ist ein klassisches trojanisches Pferd. Der Trojaner greift auf Kamera, Mikrofon und GPS-Koordinaten zu und räumt sich unter anderem Rechte ein, um SMS zu verschicken, zu telefonieren und Speicherkarten auszulesen. Er kommuniziert unter anderem mit dem Server droid.deutsche-db-bank.ru.

Verfügbarkeit der Hersteller-Updates weiterhin mau

Schutz vor der Ausnutzung der Stagefright-Lücken bietet die Trojaner-App freilich nicht. Wer die Sicherheitslöcher in seinem Android-Gerät schließen will, kann darauf hoffen, dass der Hersteller eine aktualisierte Firmware mit den Stagefright-Patches herausbringt oder auf die inoffizielle Android-Distribution CyanogenMod umsteigen. Konkrete Informationen zur Verfügbarkeit der Updates machten gegenüber heise Online bisher nur wenige Hersteller [5]. Für welche der Lücken ein Gerät anfällig ist, ermittelt eine kostenlose App [6]. (rei [7])

URL dieses Artikels:

https://www.heise.de/-2775388

Links in diesem Artikel:

[1] https://www.heise.de/news/Stagefright-Luecken-Proof-of-Concept-kursiert-im-Netz-Lage-fuer-Android-Nutzer-spitzt-sich-zu-2767873.html

[2] https://cispa.saarland/

[3] https://anubis.iseclab.org/?action=result&task_id=1978e711f0e2ddab4612029f77758f3eb&format=html

[4] http://droidjack.net/

[5] https://www.heise.de/news/Jetzt-Android-Geraete-auf-Stagefright-Luecken-testen-2773801.html

[6] https://www.heise.de/news/Jetzt-Android-Geraete-auf-Stagefright-Luecken-testen-2773801.html

[7] mailto:rei@heise.de

Copyright © 2015 Heise Medien