lost+found: Was von der Woche übrig blieb

Heute unter anderem mit: Videos von interessanten Vorträgen, einer sehr offenherzigen Outlook-App, einer Hintertür zu Wordpress-Blogs, Router-Lücken, einem nachrüstbaren Panik-Button für Paranoiker und der ultimativen Truecrypt-Alternative.

Vor etwa einer Woche ging die Security-Konferenz Troopers [1] in Heidelberg zu Ende. Die Vorträge von Felix "FX" Lindner und Co. kann man sich bei YouTube anschauen [2]. Wer sich für iOS-Hacking interessiert, sollte auch der JailbreakCon einen virtuellen Besuch abstatten [3].

Die Android-App zu Outlook.com lässt sich zwar mit einer PIN schützen, vor Datenschnüfflern soll diese jedoch nur bedingt schützen: Laut Paolo Soto [4] speichert die App alle Mails und Anhänge nicht nur unverschlüsselt, sondern auch so, dass andere Apps darauf zugreifen können.

Und täglich grüßt die Router-Lücke. Dieses Mal [5] trifft es die D-Link-Modelle DIR-652, DIR-835, DIR-855L, DGL-5500 und DHP-1565. Allerdings ist zumindest diesmal nichts der Kategorie "kritisch" dabei; Patches gibt es angeblich bisher nicht.

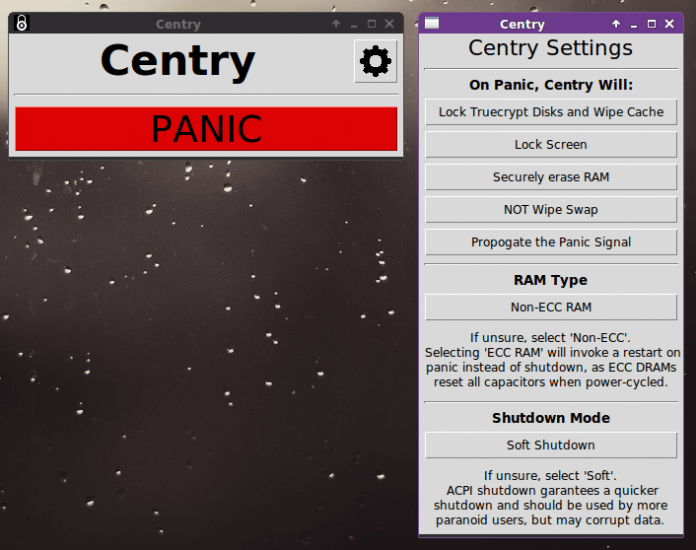

(Bild: 0xPoly [6])

Das Login-Cookie eines auf Wordpress.com gehosteten Blogs lässt sich über eine offene WLAN-Verbindung abfangen und missbrauchen [7]. Da es nicht verschlüsselt ist, kann sich ein Angreifer einloggen und den eigentlichen Blog-Besitzer aussperren. Die Entwickler arbeiten daran [8], die Lücke zu schließen. Bis dahin sollte man sich besser nicht aus öffentlichen Netzen an seinem Blog anmelden.

Mit Moscrack [9] kann man WPA-Passwörter auf einem Cluster von Rechnern mit Gewalt knacken. Plugins erlauben außerdem Cluster-Angriffe auf Hashes der Algorithmen SHA, DES, MD5 und Blowfish.

Der Panik-Button für den Fall, dass das Sondereinsatzkommando die Tür schon aufgebrochen hat: Mit dem Tool Centry Panic [10] kann man mit einem Knopfdruck sein RAM säubern und den Cache der Truecrypt-Platten loswerden, wenn akute Gefahr droht. Die Software ist unter einer freien Lizenz für Windows, Mac OS X und Linux erhältlich.

Die bisher plausibelste Erklärung für den Ausstieg der Truecrypt-Entwickler hat gar nichts mitz der NSA zu tun: Nervende Anwender und keine Lust, öde Aufräumarbeiten zu erledigen [11]. Apropos Truecrypt: Jetzt wäre doch genau der richtige Zeitpunkt, auf die legendäre Vollbit-Verschlüsselung des Kryptochefs [12] umzusteigen – not! (rei [13])

URL dieses Artikels:

https://www.heise.de/-2210861

Links in diesem Artikel:

[1] https://www.troopers.de/

[2] http://www.youtube.com/watch?v=uB5ATcOmUmE&list=PL1eoQr97VfJn89Hcf8lWp-9_f7ALxbViJ

[3] https://www.youtube.com/user/JailbreakCon

[4] http://blog.includesecurity.com/2014/05/mobile-app-data-privacy-outlook-example.html

[5] http://www.exploit-db.com/exploits/33520/

[6] https://github.com/0xPoly/Centry

[7] https://zyan.scripts.mit.edu/blog/wordpress-fail/

[8] https://twitter.com/nacin/status/469639682012495872

[9] http://moscrack.sourceforge.net/

[10] https://github.com/0xPoly/Centry

[11] http://krebsonsecurity.com/2014/05/true-goodbye-using-truecrypt-is-not-secure/comment-page-1/#comment-255908

[12] http://kryptochef.net/indexh2e.htm

[13] mailto:rei@heise.de

Copyright © 2014 Heise Medien